Програми Bug Bounty давно стали важливою частиною екосистеми захисту ПЗ. Вони дозволяють компаніям постійно шукати вразливості у програмах, а для багатьох хакерів це зручний спосіб заробітку.

Під час пандемії пошук проблем безпеки став особливо актуальним. Приклад Zoom був, певно, найгучнішим, та це не єдина програма з вразливостями, що стали дуже помітними під час карантину. Зараз виробники ПЗ зацікавлені у захисті своїх продуктів і пошуку дослідників безпеки, які працюватимуть дистанційно. Тож ми вирішили з'ясувати, як загалом виникла і розвинулась індустрія Bug Bounty і як вона функціонує зараз.

Як виникли програми Bug Bounty

Ідея платити гроші за інформацію про вразливості виникла в інженера техпідтримки NetScape Джарретта Рідлінгафера. Він помітив, що найчастіше про проблеми безпеки розповідають волонтери, яким цікаво долучитись до розвитку ПЗ. Щоб стимулювати процес, він запропонував створити фонд, з якого виплачуватимуть винагороди за знайдені помилки. Перший бюджет складав 50 000 $, так в 1995 році й виникла перша програма Bug Bounty.

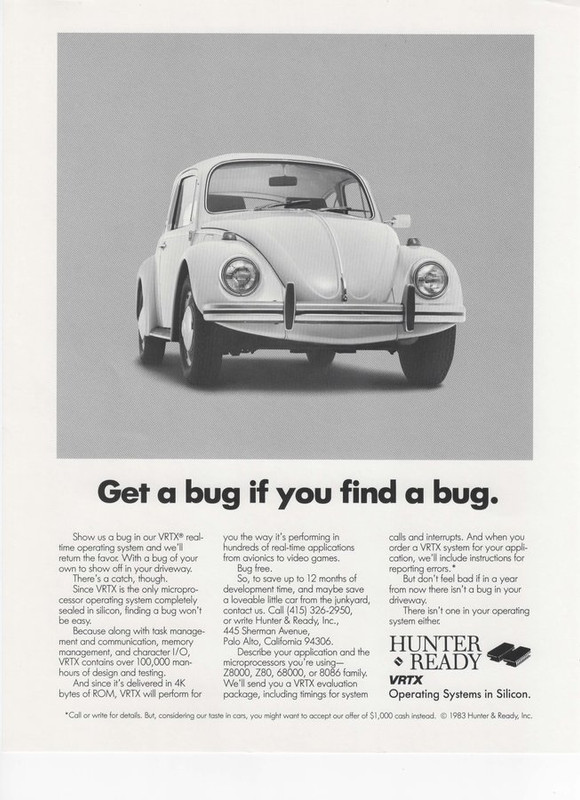

Щоправда, є ще інша версія, адже компанія Hunter&Ready теж пропонувала 1000 $ за знайдені помилки у мікропроцесорній операційній системі VRTX — і це було у 1983 році, задовго до ініціативи NetScape.

У кожному разі, ідея почала розповсюджуватись з початку нульових. У 2002 році IDefense створює власну програму Vulnerability Contributor і пропонує 400 $ за повідомлення про помилки. Вони стали посередниками між виробниками ПЗ і дослідниками безпеки, згодом компанію придбає Verisign.

У 2004 році Mozilla запускає ініціативу Firefox Bug Bounty, тоді винагорода за виявлення критичних вразливостей у браузері була 500 $ + футболка Mozilla. Програму фінансували підприємець і космічний турист Марк Шаттлворт (Mark Shuttleworth) та Linspire, розробники дистрибутиву Linux. Зараз у Mozilla є дві програми: Client Bug Bounty та Web and Services Bug Bounty, які стосуються практично всіх продуктів компанії. За інформацію платять від 200 до 15 000 доларів

У 2005 році з'явилась ініціатива Zero Day (ZDI), яка діяла за тим самим принципом, що й IDefense — вона теж стала посередником між дослідниками безпеки й виробниками ПЗ. Ініціатором цих обох програм був Девід Ендлер. Про ті часи він написав цікавий матеріал «Remembering five years of vulnerability markets» та описав період від початків IDefense до розгортання ZDI.

Він зазначає, що ідея програми Vulnerability Contributor здавалась усім хорошою, але реалізовувати її було лячно. Ендлер пише, що сумнівів виникало безліч: «Чи сприймуть нас дослідники безпеки серйозно? Що робити, якщо грошей бракуватиме? Чи захоче індустрія зіслати нас у пекло? Чи захочуть виробники працювати з нами, якщо ми розповідатимемо про їхні помилки?».

Зрештою ініціатива породила багато дискусій, жартів і суперечок, та найбільш влучною і близькою Ендлеру здалась думка на сторінках Wired News:

Коли я почув, що компанія збирається платити винагороди дослідникам безпеки, то найперше подумав, що це перетворить шукачів експлойтів на проституток, які шалено метушитимуться у пошуках нових багів і швидкого заробітку. Та, міркуючи над цим, я зрозумів, що протягом багатьох років на роботі цих дослідників заробляв хто завгодно, окрім них самих.

У 2007 році з'являється Pwn2Own. За три тижні до тодішньої конференції CanSecWest дослідник безпеки Драґос Рую (Dragos Ruiu) оголосив про конкурс PWN2OWN — пошук проблем безпеки у Macs OSX. Так він хотів продемонструвати своє незадоволення рівнем безпеки й конфіденційності у продуктах Apple. Якщо спочатку переможець конкурсу мав отримати ноутбук, то потім ініціатива ZDI запропонувала винагороду 10 000 $.

PWN2OWN мала великий успіх і стала регулярною подією під час CanSecWest. Цьогоріч вона відбулась 18–19 березня в онлайн-форматі, розробникам вдалось зламати системи Windows, Ubuntu, macOS, Safari, Adobe Reader і Oracle VirtualBox.

Великі гравці

У 2010 році на сцену виходить Google і запускає свою ініціативу для пошуку вразливостей у вебзастосунках (зараз вона, звісно, розширилась і на інші напрямки). Тоді ж компанія досить успішно розгорнула схожу програму для відкритого проєкту Chromium. Зусилля і вплив Google помітно сприяли розвитку і популярності програм Bug Bounty.

Після цього Barracuda Networks теж почали виплачувати винагороди за пошук помилок, те саме для своїх сервісів зробила поштова служба Deutsche Post, а Mozilla розширила свою програму й запропонувала розробникам шукати баги й у вебзастосунках.

У 2011 ініціативу підхопили у Facebook — за перші 5 років хакерам виплатили понад 5 мільйонів доларів. Їхня програма діє і зараз та стосується практично всіх продуктів компанії: Instagram, Oculus, WhatsApp, Portal, FBLite тощо. Мінімальна винагорода за знайдені вразливості: 500 $.

У 2013 році Microsoft і Facebook об'єднались і почали фінансувати програму Internet Bug Bounty, спрямовану на пошук вразливостей у ключових проєктах інтернет-інфраструктури та розробках з відкритим вихідним кодом. Наприклад. у Python, Django, Ruby, PHP та інших. Зараз проєкт фінансують ще й платформи HackerOne, Ford Foundation та GitHub (який, щоправда, належить Microsoft).

Приклад Google і Facebook став поштовхом для безлічі інших компаній: Apple, GitHub, Uber, Sony, які тепер активно використовують програми для пошуку вразливостей. Це вплинуло і на розміри винагород, які з часом помітно зросли.

Максимальні винагороди

У 2019 році Apple збільшила винагороду за пошук вразливостей до 1 млн доларів, до того максимальна премія була 200 тисяч. Ще Apple пропонує 50% бонусу тим, хто повідомить про помилку до повноцінного випуску ПЗ, тож загалом можна отримати до 1,5 млн доларів. Наприкінці 2019 року компанія відкрила програму Bug Bounty для всіх охочих, раніше в ній могли брати участь тільки обрані компанією фахівці.

Google також обіцяє виплачувати до 1,5 млн доларів за виявлення певних вразливостей в Android (на початках найбільша винагорода була 38 тисяч). Окрім того, програма суттєво розгорнулась. Раніше Google Bug Bounty діяла лише для 8 найпопулярніших продуктів, тепер програма охоплює всі застосунки, які завантажили понад 100 млн разів — тож можна шукати проблеми у продуктах інших виробників.

Водночас запустити власну програму з великими винагородами можуть дозволити собі не всі компанії. По-перше, не у всіх є десятки тисяч доларів, по-друге, організація може бути недостатньо відомою — і навіть якщо є пристойні винагороди, програма може залишитись непоміченою у спільнотах хакерів. Тому з'явились спеціальні платформи, де збираються дослідники безпеки та на яких компанії публікують свої програми.

Де збираються етичні хакери

Тож Bug Bounty перетворився на повноцінний бізнес, в якому можуть брати участь не лише найбільші гравці, а й невеликі організації, які турбуються про безпеку продуктів. Вони можуть звернутись на спеціальні платформи, які допомагають компаніям знайти дослідників і навпаки. Найбільш популярні з них — BugCrowd і HackerOne.

Платформу Bugcrowd створили у 2012 році у Сан-Франциско — щоб об'єднати компанії та «білих», або «етичних», хакерів. Їхніми послугами зараз користуються Twilio, Etsy, Tesla, Cisco, Pinterest, Atlassian та інші. Цікаво, що під час карантину платформою почали користуватись більше людей — адже дистанційний режим цьому сприяє.

Bugcrowd закрила свої офіси у березні та заявила, що повідомлень про вразливості стало на 20% більше, ніж до того. Один з дослідників Bugcrowd Ерік Гед (Eric Head) каже, що попит на послуги етичних хакерів продовжує зростати та, імовірно, буде вдвічі більшим, ніж торік.

На іншій платформі, HackerOne, зареєстровано понад 600 000 хакерів зі 150 країн, зараз тут діє 1700 клієнтських програм, зокрема від Міноборони США, компаній General Motors, Google, PayPal, Twitter, GitHub, Nintendo, Microsoft та інших. За час існування платформи хакери знайшли 150 тисяч вразливостей і отримали 81 млн доларів. Середня винагорода за виявлення критичних вразливостей — 3384 доларів.

При цьому 22% дослідників на HackerOne кажуть, що увесь прибуток вони отримують завдяки хакерству.

Початківцям на HackerOne радять подивитись вступні відео, приєднатись до спільноти й пошукати баги у відкритих програмах IBM, GM, DoD і Verizon Media.

«Ідея HackerOne в тому, що кожна доросла компанія має свою команду з безпеки, та, хоч яка вона талановита і масштабна, завжди знайдуться проблеми, які ця команда може пропустити — просто через брак ресурсів або знань».

Компаніям вигідно звертатись до таких платформ, адже тисячі фахівців з різною кваліфікацією будуть шукати проблеми у їхньому ПЗ, а платити треба лише тим, хто знайшов вразливості. До того ж процес пошуку може тривати роками, а самим проводити постійні перевірки такого масштабу просто неможливо.

Водночас треба бути готовими до того, що хакери знайдуть сотні проблем, які потрібно оплатити й бажано виправити.

HackerOne пише, що 77% їхніх клієнтів отримують сповіщення про вразливості протягом 24 годин. Водночас у звіті платформи за 2020 рік зазначено, що 63% дослідників знайшли вразливості та вирішили не повідомляти про них організацію. Серед причин такого рішення: загрозлива юридична лексика на сайті (38%), незрозумілий механізм надсилання звітів (21%) або ігнорування попередніх звітів про помилки (15%).

Правила програм

Програми на HackerOne можуть бути відкритими для всіх учасників платформи або ж приватними. Компанії або служби, яким важливо зберегти конфіденційність і не розголошувати дані (наприклад, якщо йдеться про ПЗ Міноборони), користуються закритими програмами. Для цього на платформі є окремі групи хакерів, які пройшли перевірку, зокрема надали інформацію про себе та, звісно, довели свій професіоналізм.

Деякі компанії спочатку обережно звертаються лише до приватних програм, але потім відкривають доступ для всіх учасників платформи. Так, наприклад, свого часу робив стартап українських розробників Grammarly — виявилось, що найбільш продуктивний для них дослідник жив у Києві, тож його запросили в компанію, де він займається підтримкою програм Bug Bounty.

До речі, про підтримку. Компаніям потрібно ретельно пропрацювати правила до звітів про помилки, адже через це можуть виникати конфлікти. Досвідчені хакери часто ігнорують програми, якщо в неї суперечливі вимоги. Також однією з поширених проблем є комунікація — коли звіт надісланий, а відповіді можна чекати тижнями, це теж не надто сприяє хорошій репутації програми.

Для дослідників теж все не дуже просто, адже потрібно дотримуватись правил платформи, оформлювати звіти, дбати про свій рейтинг тощо. А ще є податки, санкції щодо країн та інші юридичні питання. До того ж є шанс, що ви все виконаєте правильно, але хтось зробить це раніше. Звіти часто дублюються і тому відхиляються, як і через несуттєвість проблеми абощо.

Саме щоб мотивувати дослідників, Mozilla нещодавно переглянула свої правила щодо дублювання звітів. Адже трапляється, що проблема актуальна, знайшлась у нічній збірці (тож виправити можна ще до релізу), але таких звітів надіслали кілька — з різницею у лічені години. Аби дослідники не засмучувались і продовжували працювати, Mozilla розглядатиме усю інформацію, що надійшла протягом 72 годин після першого звіту на ту ж тему. Ті, хто надіслав найбільш якісні та повні дані, отримають пропорційні винагороди.

Альтернативні шляхи

Існують ще інші способи заробляти на пошуку проблем безпеки. Наприклад, компанія Exodus Intelligence купує у хакерів інформацію про вразливості та їхні виправлення і перепродає їх компаніям-підписникам. Наприклад, Google завдяки ним виправляє проблеми у Chrome. Дослідники при цьому можуть отримати більшу винагороду, ніж безпосередньо від компанії. А виробникам ПЗ вигідно регулярно отримувати дані про критичні проблеми, адже деякі з них можуть коштувати мільйони.

До того ж вразливості шукають не лише корпорації, це можуть бути наукові інституції чи державні органи. У 2016 році Міністерство оборони США запропонувало дослідникам з HakerOne зламати системи Пентагону. Їм це вдалося, хакери знайшли 138 вразливостей і в сумі отримали 150 тисяч доларів. Професійний аудит коштував би близько мільйона.

У 2015 році United Airlines запропонувала зламати свій портал для бронювання авіарейсів за винагороду. Двоє фахівців, яким це вдалося, отримали по мільйону миль — їх вистачить, аби 20 разів пролетіти в обидва кінця США. Ця програма діє і досі, а один з переможців 2017 року описав свій досвід на Medium.

Окрім спеціальних платформ, хакери ще збираються на конференціях. Наприклад, вище ми писали про щорічний хакатон Pwn2Own. У 2019 році головною мішенню для атак була Tesla Model 3. Команді Fluoroacetate вдалось першій зламати систему електрокара, тож вони отримали його у подарунок. Окрім Tesla, ці дослідники зламали також Apple Safari, Firefox, Microsoft Edge, VMware Workstation і Windows 10 — і в сумі отримали 375 000 $, тобто більшу частину призового фонду з 545 000 $.

Також програми Bug Bounty можуть бути благодійними. Зараз багато дослідників вивчають коронавірус і шукають способи з ним боротися; розробляється чимало ПЗ для відстеження того, як він поширюється і працює. До того ж багато розробників і дослідників втратили джерела прибутку, тож підтримка їм не завадить.

Щоб допомогти таким фахівцям, Google відкрив фонд Covid-19. Кожен дослідник безпеки, який протягом останніх двох років надіслав хоча б два звіти про помилки, може претендувати на грант в 1337 доларів. Google сподівається, що додаткова фінансова підтримка допоможе захистити їхні сервіси, адже кібератак під час пандемії стало більше і хтось має виявляти помилки та вразливості.

Ще немає коментарів